Cyber-Sicherheit im 360°-Blick: die digitale Fabrik im Visier

Die digitale Transformation hat das Potenzial, die Fertigungsindustrie grundlegend zu verändern. Sie bietet uns Möglichkeiten zur Effizienzsteigerung, Kosteneinsparung und Innovation. Jedoch: keine Vorteile ohne Herausforderungen. Das gilt insbesondere in Bezug auf die IT- und OT-Sicherheit. Denn mit jedem neuen digitalen Teilnehmer erhöht sich das Risiko für Ihr Unternehmen.

Dieser Blogartikel liefert praktische Schritte zum Handling und zur Implementierung einer Sicherheitsstrategie aus einem 360°-Blickwinkel.

Cyber-Kriminalität zwingt zum Handeln

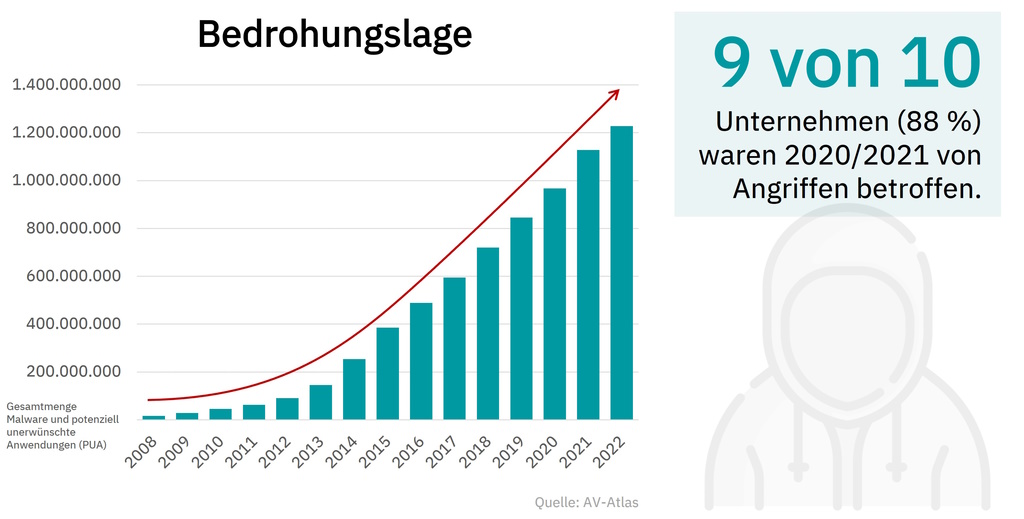

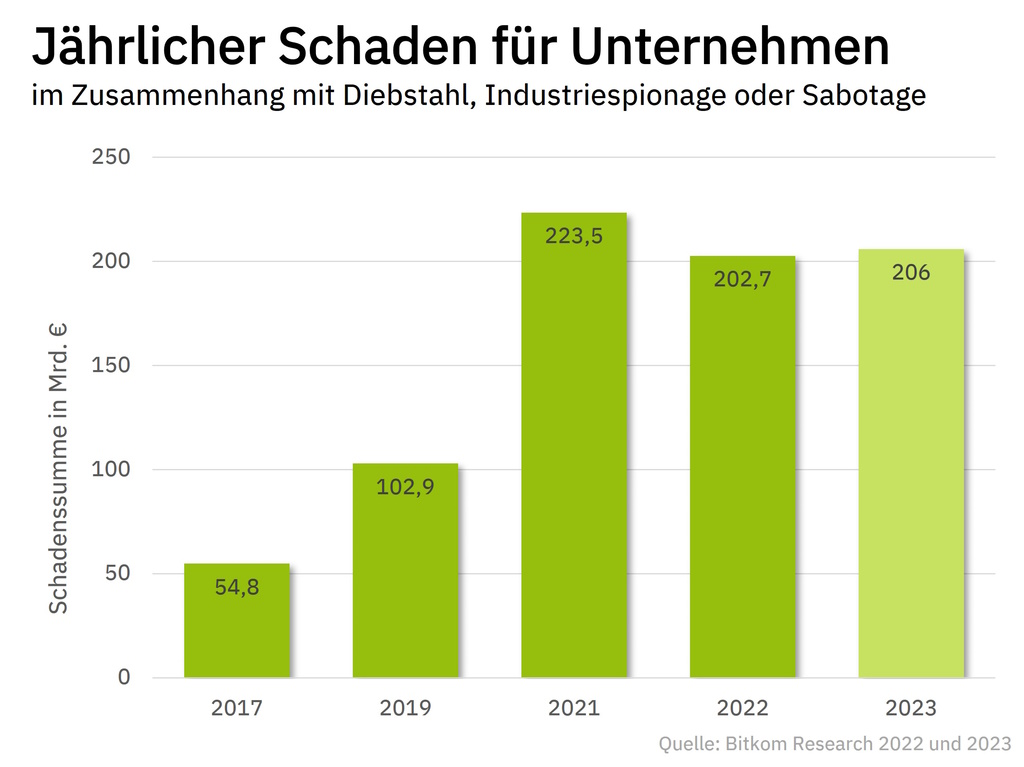

Der Lagebericht „IT-Sicherheit in Deutschland“ des Bundesamts für Sicherheit in der Informationstechnik (BSI) berichtet: Sowohl die Anzahl als auch die Komplexität der Cyber-Angriffe auf Unternehmen nimmt zu. Ein globaler IT-Krieg tobt. Und es gibt immer neue Waffen, Fronten und täglich neue Angriffe. Niemand ist sicher. Laut einer Bitkom-Studie waren 2021/22 neun von zehn Unternehmen in Deutschland von einer Cyber-Attacke betroffen. 116 Millionen neue Varianten von Schad-Software hat das BSI für 2022 gemeldet. Sicherheitskonzepte müssen permanent aktualisiert werden (Quelle: BSI Lagerbericht 2022).

Die Ziele und das Vorgehen sind unterschiedlich: Ob die Holtzbrinck-Buchverlage die neuesten Veröffentlichungen wegen eines Hacks auf ihren IT-Dienstleister nicht pünktlich in den Buchhandel liefern können (Quelle: Börsenblatt). Oder ob relevante Daten gestohlen werden, wie es sich zuletzt durch eine Sicherheitslücke in MOVEit Transfer häufte. Da waren sogar große Unternehmen wie Shell und Heidelberger betroffen (Quelle: Heise).

Angriffe im Stundentakt

Stets ist der Schaden beträchtlich und die Folgen sind kaum absehbar. Unter anderem das Webportal der DSGVO listet solche Angriffe akribisch auf. Man sieht: Erfolgreiche Angriffe rund um den Globus passieren nahezu stündlich.

Eine ganzheitliche, individuelle IT-Sicherheitsstrategie zu entwickeln und zu implementieren, ist deshalb für Unternehmen, die erfolgreich digitalisieren wollen, entscheidend. Nur so lässt sich das Geschäft absichern.

Sicherheit: Chancen – aber auch Risiken!

Eine ganzheitliche 360°-Sicherheitsstrategie berücksichtigt alle Aspekte Ihrer digitalen Fabrik:

- Die Menschen, die in der Fabrik arbeiten

- Die Prozesse, die in der Fabrik ablaufen

- Die Technologien, die in der Fabrik eingesetzt werden

Was passiert, wenn die Security versagt?

Die Folgen von IT-Verstößen sind oft schwerwiegend. Sie können Betriebsunterbrechungen, Produktionsausfälle und erhebliche finanzielle Einbußen verursachen. Der Verlust sensibler Daten schädigt nahezu immer das Vertrauen der Kunden und damit etablierte Geschäftsbeziehungen. In extremen Fällen kann eine Sicherheitsverletzung die Infrastruktur Ihrer digitalen Fabrik beeinträchtigen und beschädigen. Am Ende schwächt all das die Wettbewerbsposition eines Unternehmens.

360°-View: Wissen, was zu schützen ist

Absolute Sicherheit ist eine Illusion. Aber ein effektives Risikomanagement ist möglich und notwendig. Es ist entscheidend, sowohl den aktuellen Sicherheitsstatus des eigenen Unternehmens als auch potenzielle Angreifer zu kennen. Tools wie Shodan.io bieten einen Überblick über Ihre online-adressierbaren Assets und potenzielle Einfallstore. Eine 360°-Sicherheitsstrategie minimiert das Risiko proaktiv. Es gibt darin drei Handlungsbereiche und eine Vielzahl von Optionen, die einander ergänzen und unterstützen.

Wichtig ist deshalb, zu wissen, was man schützen will und muss. Ein intensiver Analyseprozess ist der Konzeptarbeit vorgeschaltet. Dabei muss man gar nicht das „Große Ganze“ ins Visier nehmen. Man kann sehr schnell und lohnenswert ins Tun kommen, indem man die 360°-Perspektive zuerst auf die wichtigsten Bereiche fokussiert und dort umsetzt. Aus einem solchen Piloten kann man dann effizient und zielgerichtet für größere Areale skalieren. Wichtig auch hier: Security ist kein Zustand, sondern ein Prozess – die Ergebnisse müssen immer wieder auf ihre Wirksamkeit geprüft und aktualisiert werden.

Anlagensicherheit

Dieser Bereich beschäftigt sich mit dem Schutz der gesamten technischen Infrastruktur einer Organisation. Hier sind sowohl technische als auch organisatorische Maßnahmen erforderlich. Das kann ein simples Berechtigungskonzept sein oder neue Prozesse zur Erkennung von Angriffen. Auch Mitarbeiterschulungen gehören dazu. Organisatorische Maßnahmen sind Richtlinien und Prozesse für den Umgang mit Sicherheitsvorfällen. Hilfreich sind auch die Benennung von Sicherheitsteams und die Überwachung und Verbesserung der Sicherheitsmaßnahmen.

Netzwerksicherheit

Dieser Bereich konzentriert sich auf den Schutz der Daten, die innerhalb eines Netzwerks übertragen werden. Dies kann die Absicherung und Kontrolle von Zutritt, Zugang und Zugriff auf das Netzwerk durch verschiedene Mechanismen umfassen, darunter Firewalls und VPNs. Der Zellenschutz kann dazu dienen, bestimmte Bereiche eines Netzwerks vor unbefugtem Zugriff zu schützen. Bestimmte Zonen und Durchlässe („Conduits“) können dazu dienen, Datenverkehr in überschaubare und kontrollierbare Bereiche zu segmentieren.

Systemintegrität

Dieser Bereich konzentriert sich auf den Schutz der Systeme und Anwendungen. Die Idee ist, potenzielle Angriffsflächen zu reduzieren („Systemhärtung“). Etwa durch die Minimierung unnötiger Systemfunktionen, die Implementierung von Authentifizierungs- und Benutzerverwaltungsprozessen sowie ein effektives Patch-Management. Das stellt sicher, dass alle Systeme und Anwendungen aktuell sind und Sicherheitslücken schnell geschlossen werden.

Den Weg zusammen gehen: Sicher unterwegs mit kompetenter Unterstützung

Die Lösung ist ein 360°-Sicherheitskonzept, eingebettet in eine langfristige Sicherheitsstrategie, gepaart mit konstanter Wachsamkeit und Flexibilität. Wenn diese Bedingungen stimmen, ist der Weg in die digitale Transformation vielleicht kein leichter, aber ein sicher gangbarer. Auch im Mittelstand ist sichere Digitalisierung mit der richtigen Planung, den passenden Lösungen und den richtigen Partnern umsetzbar.

Wichtig ist, einen Begleiter auf Augenhöhe zu haben, der in der Lage ist, den gesamten Prozess betreuen zu können: von der Bestandsaufnahme über die Analyse hin zu einem maßgeschneiderten Konzept. Schließlich sollte er auch in der Lage sein, die Maßnahmen umzusetzen, in Betrieb zu nehmen und regelmäßig zu überprüfen.

Wir beraten gern!

Unsere Digitalisierungsexpertinnen und -experten sprechen gern mit euch über eure individuelle Herausforderung. Immer nach dem Motto: Think big – start small! Gemeinsam schauen wir ganz genau auf eure Bedarfe und zeigen euch, wo ihr schnell und einfach einen sinnvollen Hebel für mehr Nachhaltigkeit und Produktivität findet.

Mehr zum Thema digitale Fabrik:

Digitale Fabrik mit Phoenix Contact umsetzen

Checkliste für mehr Sicherheit

Die Umsetzung eines ganzheitlichen 360°-Sicherheitskonzepts ist der Schlüssel zur Absicherung der digitalen Fabrik. Hier sind einige wichtige Schritte, die ein planvolles Vorgehen erleichtern:

1. Risikoanalyse: Mach den ersten Schritt, indem du spezifische Risiken und Bedrohungen aufdeckst. Untersuche sowohl interne als auch externe Faktoren, die deine digitale Fabrik beeinträchtigen könnten.

2. Sicherheitsrichtlinien: Erarbeite klare und verständliche Sicherheitsrichtlinien und -verfahren. Stelle sicher, dass jeder in deinem Team diese versteht und bereit ist, sie umzusetzen.

3. Schulung und Sensibilisierung: Investiere in die Bildung deines Teams. Mach die Mitglieder zu aktiven Teilnehmern deiner Sicherheitsstrategie, indem du sie für IT-Sicherheitsrisiken sensibilisierst.

4. Technologische Maßnahmen: Schütz dein Netzwerk und deine Systeme, indem du proaktiv geeignete Sicherheitstechnologien implementierst.

5. Überwachung und Incident Response: Sei stets bereit, indem du ein effizientes Überwachungssystem etablierst und klare Incident-Response-Verfahren definierst.

6. Regelmäßige Audits und Updates: Führe regelmäßige Sicherheitsaudits durch. Sorge dafür, dass deine Sicherheitstechnologien immer auf dem neuesten Stand sind.

7. Zusammenarbeit mit einem zuverlässigen Sicherheitsdienstleister: Wenn du feststellst, dass deine internen Ressourcen begrenzt sind, zieh in Betracht, dein IT-Security-Management an einen externen Dienstleister auszulagern.

Denk daran, dass wir bei jedem Schritt an deiner Seite stehen, um deine 360°-Sicherheitslösung zu realisieren. Lass uns gemeinsam deine digitale Transformation sicher gestalten!

Kommunikation ist im Wandel. Es geht nicht mehr nur darum, was ein Unternehmen macht, sondern vielmehr um die Geschichten, die es erzählt. Als Literaturwissenschaftlerin und Content Marketing Managerin kreiere ich Storys in Form von Text, Bild und Video. Und auch privat dreht sich alles um gute Geschichten: Ich liebe Bücher, Theater und Filme!

0 Kommentare