A sua empresa pode estar neste momento sofrendo ataque de softwares maliciosos ou acessos não autorizados devido a vulnerabilidade em sua rede industrial e isso compromete a disponibilidade e produtividade de seu sistema.

A alta disponibilidade do sistema é muito importante na engenharia de processos, uma vez que os processos contínuos não devem ser interrompidos.

Uma restrição de acesso físico é uma primeira medida de segurança de fácil implantação para proteger sistemas de pessoas e acessos não autorizados. Além dessas proteções, as preocupações de segurança de TI também estão se tornando cada vez mais importantes.

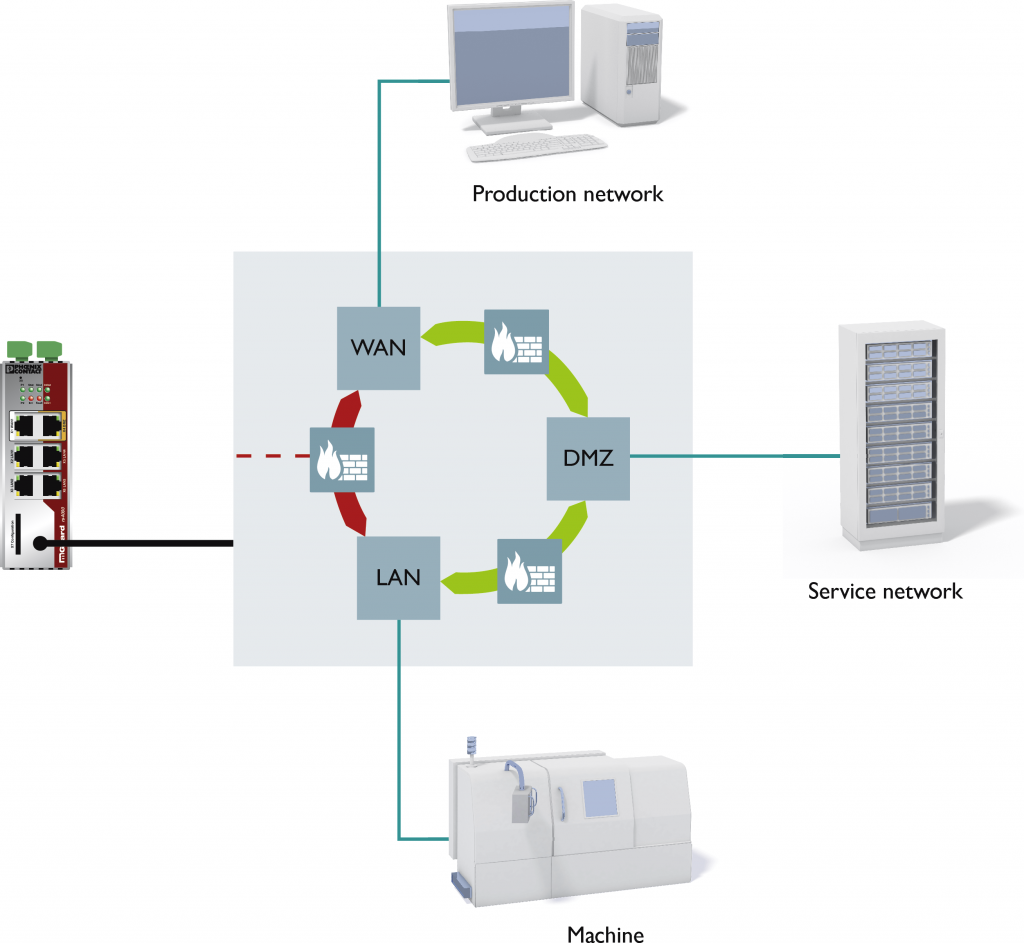

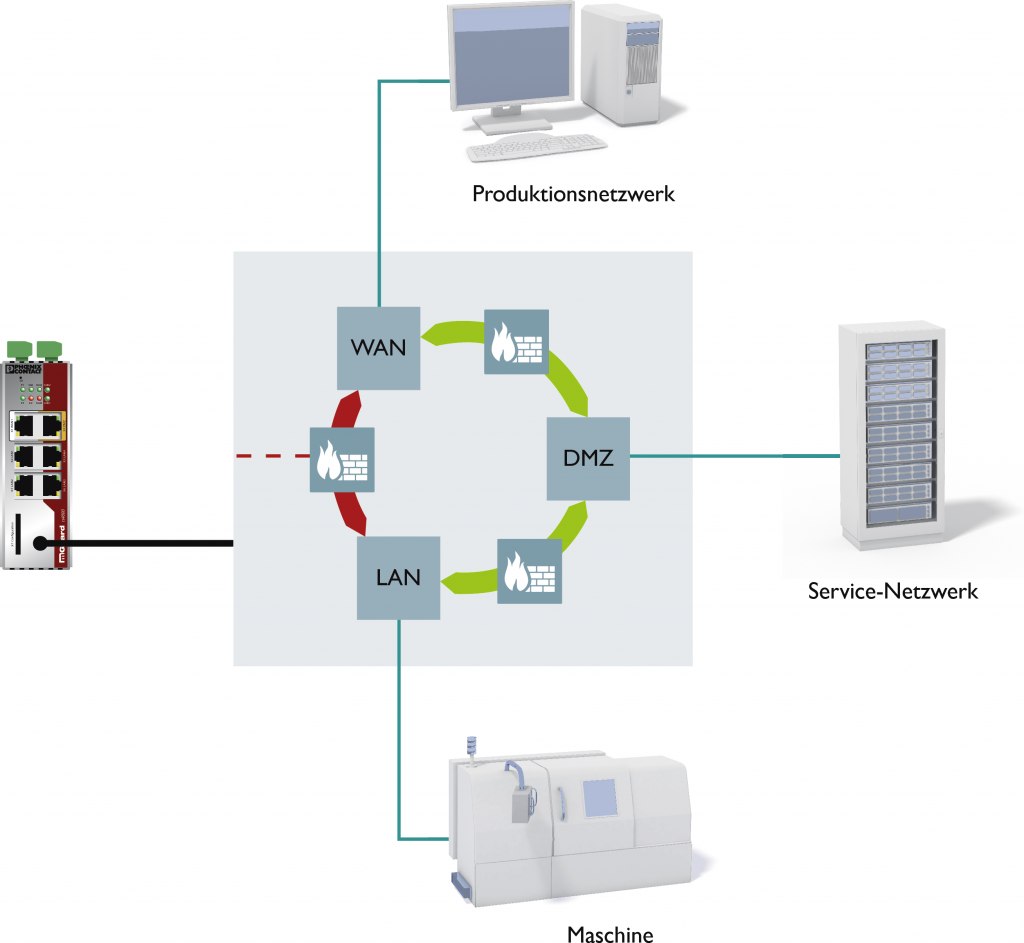

A crescente necessidade de segurança de TI no campo da engenharia de processos é principalmente o resultado da tendência atual para uma maior inter conectividade. Essa tendência pode ser observada em um número crescente de interconexões horizontais de um sistema para outro, mas também em interconexões verticais do nível de campo para o nível do escritório.

Além disso, cada vez mais componentes de Ethernet estão sendo utilizados em todos os níveis. O grau considerável de interconexão aumenta a eficiência ao mesmo tempo que reduz os custos. Consequentemente, no entanto, também aumenta o risco de que softwares maliciosos se espalhe rapidamente por todas as áreas de uma empresa.

Levando em consideração esta informação, os sistemas de engenharia de processos estão sendo ameaçados repetidamente por novas lacunas de segurança e um número crescente de programas maliciosos. Isso significa que os computadores e sistemas de controle usados em redes industriais devem ter proteção muito mais ampla contra ataques, software malicioso e acesso não autorizado do que até agora. Mas as estratégias de segurança usadas em TI convencional geralmente não podem ser implementadas de forma eficiente para sistemas industriais. Medidas de proteção especiais são, portanto, necessárias para as redes industriais.

Os sistemas de TI utilizados nos ambientes de produção diferem fundamentalmente daqueles usados em ambientes de escritório de quatro maneiras.

Primeiro, os patches geralmente não podem ser aplicados a sistemas industriais. Além disso, os sistemas industriais usam protocolos especiais como o OPC Classic ou Profinet que não são usados no mundo do escritório. Em sistemas de grande porte, também existem montagens modulares estruturalmente idênticas com endereços IP idênticos. E, finalmente, os sistemas em produção geralmente exigem regras e padrões de firewall diferentes durante a manutenção e no caso de manutenção remota.

Em computadores de escritório, geralmente são instalados antivírus e as atualizações de segurança são realizadas em intervalos regulares. Essas medidas normalmente não podem ser tomadas para sistemas industriais. Isso ocorre porque às vezes o fabricante dos sistemas operacionais ou aplicativos usados no setor industrial não fornece mais atualizações de segurança. Além disso, as medidas de teste devem ser realizadas em PCs industriais antes de cada sistema operacional, software antivírus ou atualização do aplicativo, e isso não pode ser feito de forma eficiente em termos de operação.

O uso de firewalls industriais específicos, no entanto, permite a proteção desses sistemas não corrigíveis contra ataques de fora da rede. Para isso, os dispositivos de firewall baseados em hardware estão conectados entre PC industriais e redes externas. Migrar a função de segurança para hardware externo também oferece a vantagem de que os recursos dos sistemas a serem protegidos não precisam ser usados para tarefas de segurança.

Restrição direcionada das comunicações de rede

Para os firewalls, o usuário pode configurar os protocolos e as portas que podem ser usados para acessar os sistemas a serem protegidos. Isso pode impedir ou, pelo menos, limitar a tentativa de um invasor de ter acesso à rede através de portas inseguras.

A abordagem Stateful Packet Inspection Firewall deve ser mencionada neste contexto. Esta abordagem usa regras para filtrar pacotes de dados recebidos e de saída em ambas as direções: de fora para a rede interna protegida e vice-versa. Com base no protocolo, os endereços de origem e as portas e os endereços de destino e as portas podem ser usados para limitar as comunicações de rede seletivamente para um escopo definido que é necessário para a produção. Assim, a função Rastreamento de Conexões identifica os pacotes de resposta em conexões permitidas e permite que elas sejam feitas.

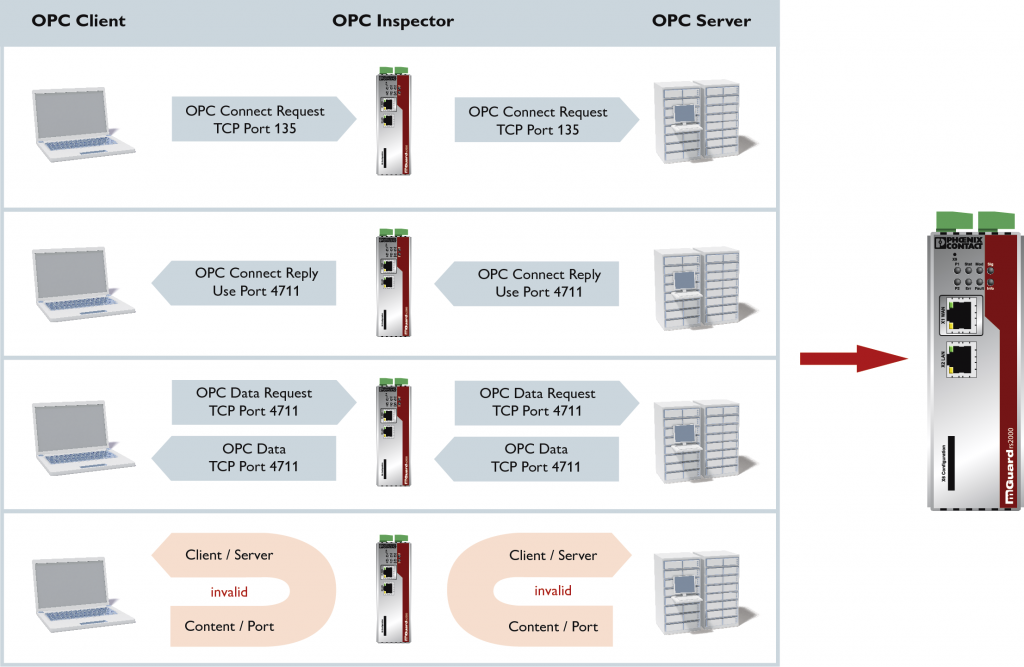

Selecionar um firewall adequado deve incluir que a tecnologia selecionada compreenda os protocolos usados na indústria em questão. Caso contrário, uma proteção confiável não pode ser garantida. Os firewalls do escritório normalmente não suportam protocolos industriais, portanto não podem fornecer proteção adequada para o aplicativo. Com base na Deep Packet Inspection, o firewall verifica os pacotes de dados de comunicação OPC e os filtra com precisão. Para este fim, o princípio da inspeção também é aplicado aos dados do OPC. Isso significa que o firewall identifica as mudanças de porta negociadas no protocolo OPC e as aprova dinamicamente.

Neste contexto, ele inspeciona se uma porta aberta por OPC é usada dentro de um período de tempo limite e se o tráfego de dados que se desloca por esta porta corresponde ao protocolo OPC. Este método fornece alta segurança de acesso.

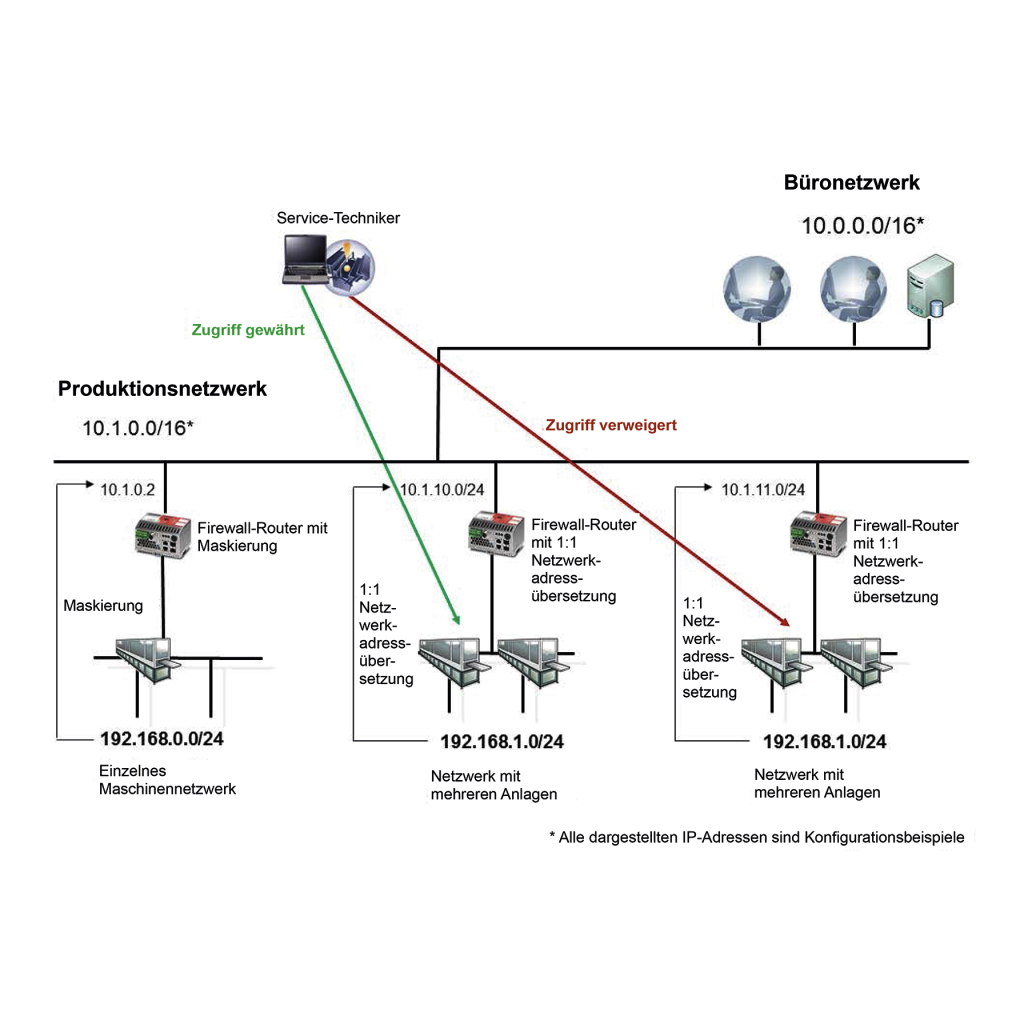

Mapeamento único livre de erros para redes externas virtuais

As sequências complexas de uma produção geralmente são estruturadas em células em rede ou em grande parte autônomas. Para um projeto eficiente de engenharia, documentação e operação de células, o uso de endereços IP idênticos para todos os sistemas de um único tipo torna-se vantajoso.

Se todas as comunicações são iniciadas a partir das redes internas das celulas , vários sistemas idênticos podem ser conectados com roteadores de conversão NAT simples (Network Address Translation) à rede de produção do operador. Se a rede de nível superior também puder estabelecer uma conexão com os nós individuais das celulas, no entanto, essa solução não é suficiente, porque os nós das células não podem ser endereçados de fora.

Nesse caso, o usuário precisa de um roteador que possa mapear redes de máquinas internas universalmente ou seletivamente para redes externas virtuais únicas usando NAT 1: 1. Para isso, um firewall industrial oferece, além do roteamento NAT puro, a chamada função de roteamento NAT de 1: 1. O OPC Inspector, por exemplo, permite esta função NAT para o protocolo OPC Classic. Isso o distingue dos firewalls de escritório convencionais e de outros firewalls industriais.

Regras de firewall ativadas via eventos

Diferentes regras e padrões de firewall são muitas vezes vantajosos em diferentes situações. Isso ocorre porque durante a operação de produção ou manutenção e manutenção remota do sistema, as conexões diferentes devem ser permitidas ou proibidas.

Na prática, o usuário normalmente resolve o problema resumindo os vários requisitos de firewall em um conjunto de regras. Este procedimento resulta inevitavelmente em menor segurança do que é possível porque as regras de firewall permitem todas as conexões necessárias para os diferentes estados de operação, mesmo que não sejam necessárias para a operação atual.

Um firewall industrial resolve o problema implementando um Firewall Condicional. Esta função permite que as regras de firewall sejam ativadas ou desativadas dependendo dos eventos.

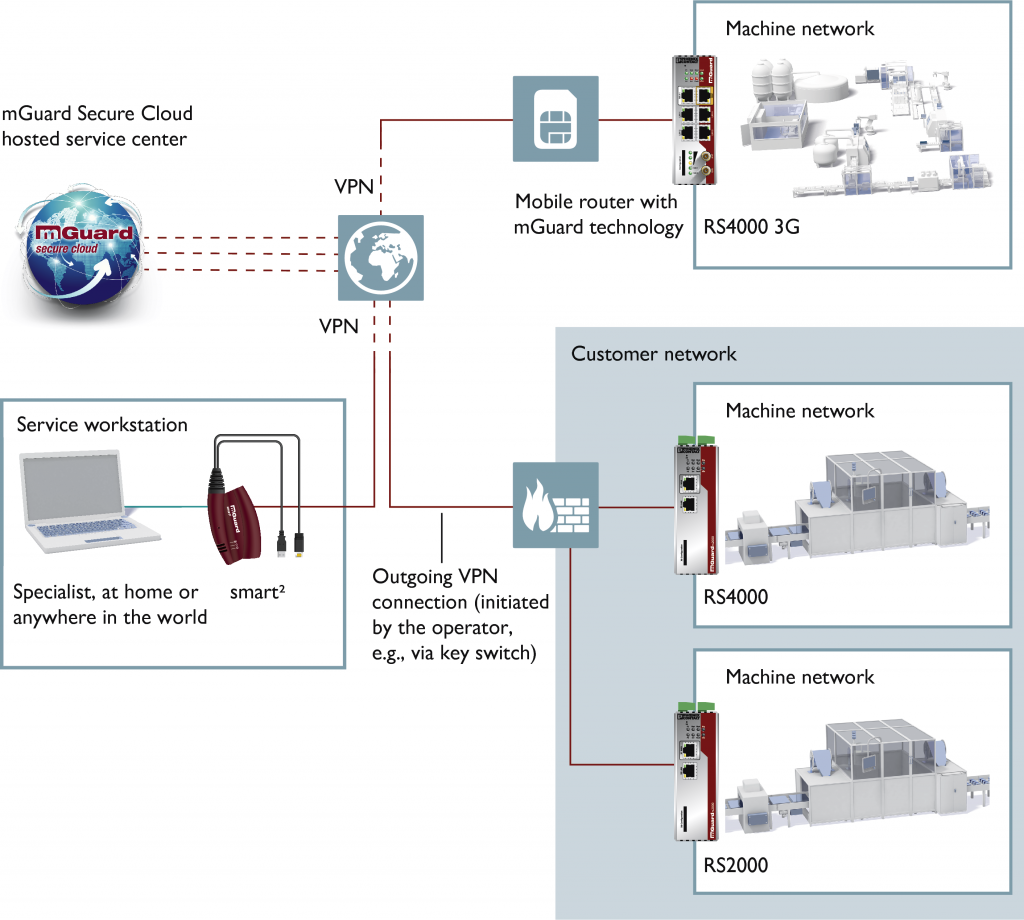

A seleção de uma determinada regra de firewall pode ser acionada por meio de um botão conectado externamente, uma chave seletora, através de um botão em uma interface web, linha de comando da API (API refere-se ao termo em inglês “Application Programming Interface” que significa em português “Interface de Programação de Aplicativos”) ou estabelecendo ou desconectando uma conexão VPN (Rede Virtual Privada).

Resumo

Os requisitos colocados em um firewall industrial em uma zona de produção são diferentes dos do mundo dos escritórios. Portanto, um firewall industrial com uma função NAT é usado para suportar a segmentação individual e simples de redes. Isso permite que o conceito Deep Packet Inspection com base nos padrões internacionais ISA-99 e IEC 62443 seja implementado mesmo em sistemas que usam o protocolo OPC.

Como a Phoenix Contact ajuda e orienta seus clientes no mercado de segurança cibernética?

A Phoenix Contact entende que a principal consequência em uma não implementação de sistemas de segurança vai além da perda ou exposição de dados estratégicos muitas vezes confidenciais de sistemas de produção ou a própria vulnerabilidade dos sistemas como um todo, o que é igualmente grave neste contexto.

Um ataque deste tipo tem a capacidade de alterar dados de produção ou mesmo interrompê-la por tempo suficiente para gerar prejuízos à empresa. Consequentemente, este ‘downtime’ resulta em custos não planejados para identificação do problema e restabelecimento da produção.

Além da proteção em si, sistemas de segurança garantem uma maior produtividade de forma constante ao processos, independente de seu tipo, sendo discreto, híbrido ou contínuo. A disponibilidade de processos é o principal benefício percebido pelo cliente.

A orientação da Phoenix Contact é baseada sempre nos conceitos e melhores praticas utilizadas no mercado global e padrões e normas como a ISA-99 e IEC 62443 e também na vulnerabilidade que o sistema de automação pode proporcionar ao sistema de TI caso não seja devidamente protegido contra todos os riscos, seja através de terceiros acessando indevidamente a rede corporativa a partir da rede de automação ou através de ciber ataques externos.

Por Eduardo Arruda, Gerente de Marketing – Industry Management & Automation.